Search for person "Holger H." returned 66 results

28 min

Virtual Classroom

Eine mögliche Zukunft des Lernens

41 min

The long road to reproducible builds

why+how to create bit by bit identical binary packages

32 min

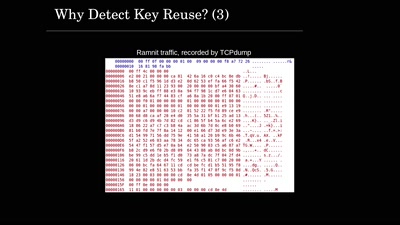

Finding the Weak Crypto Needle in a Byte Haystack

Automatic detection of key-reuse vulnerabilities

48 min

Mehr als E-Mails

Smartphones und Tablets als Schweizer Taschenmesser für…

66 min

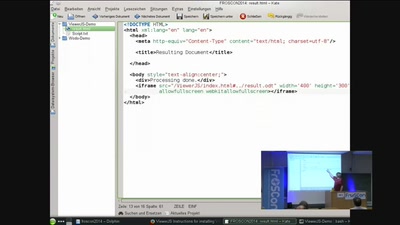

WebODF - Anzeigen und Bearbeiten von Dokumenten in eigenen Web-Projekten

ODF-Dokumente, nur mit HTML5 und ohne Server

53 min

Verkehrte Welt

Linux im High Performance Computing

60 min

Von Zensursula über Censilia hin zum Kindernet

Jahresrückblick rund um Internet-Sperren,…

53 min

Redmine, und dann?

Projektmanagement, nicht nur für Software

58 min

Open Source, EU funding and Agile Methods

Sprint methodology in funded OSS projects

61 min