Search for "jom" returned 2387 results

32 min

MicroPython: BootOps mit mynit und ChatOps mit mytrix

Zwei overengineerte Bibliotheken für MicroPython

30 min

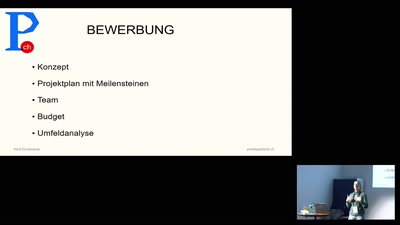

Who needs money? – Cash for FOSS

Bewerbt euch zur siebten Runde des Prototype Funds!

55 min

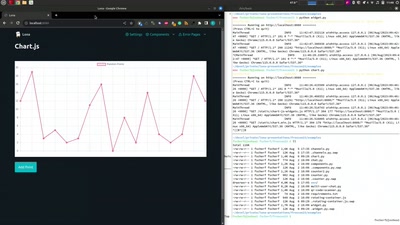

Vorstellung Lona

Moderne Web-Entwicklung in Python, ohne JavaScript

37 min

Öffnet eure Spaces für Gehörlose!

Wie wir den CCC Wien und das Metalab für Gehörlose…

61 min

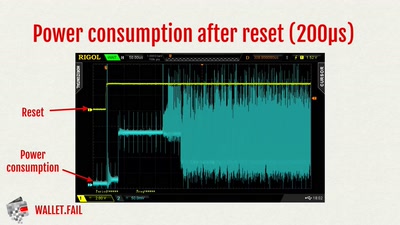

wallet.fail

Hacking the most popular cryptocurrency hardware wallets

34 min