Search for person "Holger Adam" returned 77 results

37 min

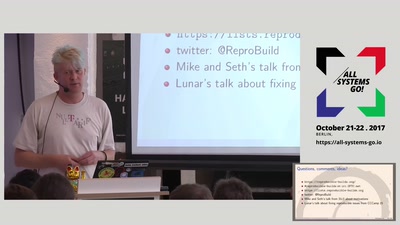

Reproducible Builds - where do we want to go tomorrow?

We've made lots of progress, but we are still far from our…

47 min

Herausforderungen bei der Einführung von Open Source Technologien in Unternehmen

Am Beispiel der Einführung von Containerisierung in der…

61 min

Containing Containers?

"Wie lässt sich der Wal bändigen?"

33 min

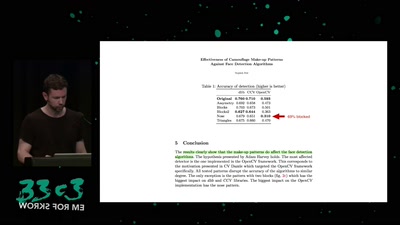

Retail Surveillance / Retail Countersurveillance

50 most unwanted retail surveillance technologies / 50 most…

98 min

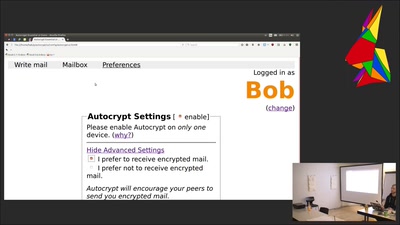

Towards automatic end to end mail encryption

mail encryption overview and hands-on Autocrypt sessions

60 min

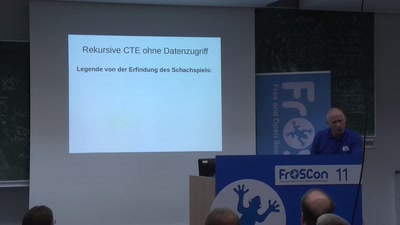

Komplexe Abfragen mit aktuellem SQL

SQL wird oft unterschätzt und kann mehr als einfache Joins…

59 min

Hacking EU funding for a decentralizing FOSS project

Understanding and adapting EU legal guidelines from a FOSS…

57 min

Moby Dock im Windkanal

Chancen und Einsatzzwecke von Docker im Computing

41 min

The long road to reproducible builds

why+how to create bit by bit identical binary packages

48 min

Mehr als E-Mails

Smartphones und Tablets als Schweizer Taschenmesser für…

53 min

Verkehrte Welt

Linux im High Performance Computing

26 min

Data Mining the Israeli Census

Insights into a publicly available registry

64 min

Tor is Peace, Software Freedom is Slavery, Wikipedia is Truth

The political philosophy of the Internet

53 min

Redmine, und dann?

Projektmanagement, nicht nur für Software

58 min

Open Source, EU funding and Agile Methods

Sprint methodology in funded OSS projects

93 min

Bluetooth Hacking - The State of The Art

A roundup and live demonstrations of all currently known…

61 min