Search for person "Stephan Herritsch" returned 49 results

72 min

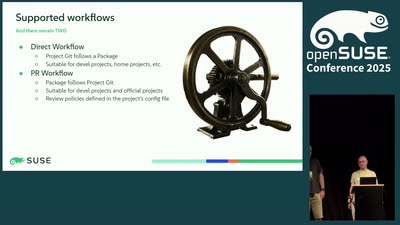

OBS to Git

Getting the SCM out of the OBS

32 min

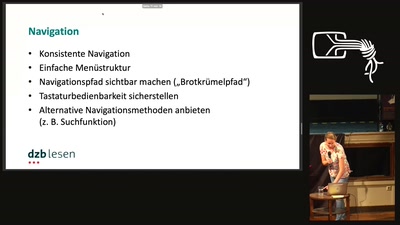

Einführung in Usable Security & Privacy

Wie lassen sich Usability und IT-Sicherheit sowie…

59 min

Arbeiten ohne Chefs

Was machen Mitarbeiter in einem selbstorganisierten…

30 min